內(nèi)網(wǎng)安全 融合域信息收集、憑證獲取與高級分析的應用實踐

在當今高度互聯(lián)的企業(yè)環(huán)境中,內(nèi)網(wǎng)安全已成為網(wǎng)絡與信息安全體系的核心支柱。攻擊者一旦突破邊界防御,內(nèi)網(wǎng)便成為其橫向移動、權(quán)限提升和數(shù)據(jù)竊取的主要戰(zhàn)場。因此,構(gòu)建縱深防御體系,特別是在軟件開發(fā)階段就融入主動防御與態(tài)勢感知能力,至關(guān)重要。本文將以域信息收集、網(wǎng)絡憑證獲取與分析為主線,探討如何綜合利用各類工具與技術(shù)進行內(nèi)網(wǎng)安全實踐,并簡要涉及移動安全(Android)與相關(guān)軟件開發(fā)。

一、域信息收集:內(nèi)網(wǎng)偵察的基礎(chǔ)

域信息收集是內(nèi)網(wǎng)滲透測試與安全評估的第一步,目標是全面繪制網(wǎng)絡拓撲、識別關(guān)鍵資產(chǎn)(如域控制器、文件服務器、應用服務器)以及理清用戶、組、計算機之間的信任關(guān)系。傳統(tǒng)方法包括使用net命令、PowerShell(如Get-AD*模塊)以及LDAP查詢。自動化、隱蔽且高效的工具能極大提升效率。

在此,BloodHound 脫穎而出。它通過圖形化方式,直觀展示Active Directory環(huán)境中用戶、組、計算機、權(quán)限及信任關(guān)系,并利用圖論算法自動分析出最可能實現(xiàn)域控權(quán)限提升或橫向移動的攻擊路徑。其采集器(如SharpHound)可運行于已獲取權(quán)限的Windows主機上,收集數(shù)據(jù)并生成JSON文件,再導入BloodHound進行分析。在軟件開發(fā)中,可以借鑒其數(shù)據(jù)采集與分析思想,構(gòu)建內(nèi)部的身份與訪問管理(IAM)可視化監(jiān)控平臺。

二、應用網(wǎng)絡憑證的獲取與利用

在域環(huán)境中,憑證(用戶名/密碼、哈希、票據(jù))是權(quán)限的載體。攻擊者常通過內(nèi)存導出(如Mimikatz)、網(wǎng)絡嗅探、憑證轉(zhuǎn)儲等方式獲取憑證,進而進行“傳遞哈希”(Pass-the-Hash)或“傳遞票據(jù)”(Pass-the-Ticket)攻擊。

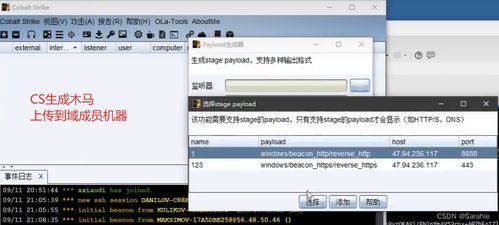

Cobalt Strike (CS) 作為一款成熟的滲透測試框架,其插件生態(tài)極大地擴展了憑證獲取與利用能力。例如:

- 憑證收集:內(nèi)置的logonpasswords命令(調(diào)用Mimikatz)可提取內(nèi)存中的明文密碼、哈希及Kerberos票據(jù)。

- 插件擴展:社區(qū)開發(fā)的眾多插件可以進一步自動化或增強憑證獲取、權(quán)限維持、橫向移動等操作。例如,一些插件可以更隱蔽地執(zhí)行DCSync攻擊以獲取域內(nèi)所有用戶的哈希,或自動化進行BloodHound數(shù)據(jù)收集與上傳。

- 會話管理與代理:CS的Beacon為攻擊者提供了穩(wěn)定的控制通道,所有憑證操作可在受控會話中隱蔽進行。

在防御視角,安全軟件開發(fā)應重點關(guān)注:

- 憑證保護:推行LAPS(本地管理員密碼解決方案)、實施Credential Guard、強制使用強認證(如智能卡)、定期輪換憑證。

- 異常檢測:監(jiān)控異常登錄行為(如非工作時間、陌生地理位置)、大量的Kerberos票據(jù)請求(特別是AS-REP Roasting或Kerberoasting攻擊特征)、以及Mimikatz等工具的進程創(chuàng)建或內(nèi)存訪問行為。

- 軟件開發(fā)集成:在應用開發(fā)中,避免硬編碼憑證,使用安全的秘密管理服務(如HashiCorp Vault, AWS Secrets Manager),并對API密鑰、服務賬戶憑證進行生命周期管理。

三、移動安全(Android)的交叉考量

內(nèi)網(wǎng)安全的邊界正在擴展到移動設備。企業(yè)員工使用Android設備接入內(nèi)網(wǎng)郵箱、VPN或業(yè)務應用已成為常態(tài)。因此:

- 設備作為入口點:配置不當或存在漏洞的Android設備可能成為攻擊者進入內(nèi)網(wǎng)的跳板。攻擊者可能通過惡意應用(APP)、網(wǎng)絡釣魚或利用系統(tǒng)漏洞獲取設備控制權(quán),進而竊取存儲的VPN憑證、企業(yè)應用令牌或通過設備發(fā)起的內(nèi)部網(wǎng)絡訪問。

- 數(shù)據(jù)與憑證安全:Android應用若不安全地存儲認證令牌、會話Cookie或敏感數(shù)據(jù),一旦設備丟失或遭惡意軟件入侵,將直接威脅內(nèi)網(wǎng)安全。開發(fā)時需遵循OWASP MASVS(移動應用安全驗證標準)。

- 統(tǒng)一端點管理:內(nèi)網(wǎng)安全策略應包含移動設備管理(MDM/EMM),確保合規(guī)設備才能接入,并能遠程擦除丟失設備上的企業(yè)數(shù)據(jù)。

四、網(wǎng)絡與信息安全軟件開發(fā)的融合實踐

真正的內(nèi)網(wǎng)安全需要“原生安全”的軟件開發(fā)理念:

- 威脅建模:在軟件設計初期,就應考慮其部署在內(nèi)網(wǎng)環(huán)境可能面臨的威脅,如憑證竊取、橫向移動、數(shù)據(jù)泄露等,并設計相應的防護措施。

- 安全特性開發(fā):開發(fā)內(nèi)部使用的安全工具,如:

- 輕量級資產(chǎn)與關(guān)系發(fā)現(xiàn)引擎:自動、持續(xù)地掃描和發(fā)現(xiàn)內(nèi)網(wǎng)資產(chǎn)、服務及它們之間的依賴關(guān)系。

- 憑證濫用模擬與檢測平臺:模擬傳遞哈希、票據(jù)等攻擊行為,用于測試防御措施的有效性,并基于此生成檢測規(guī)則。

- 自動化BloodHound數(shù)據(jù)收集與分析告警系統(tǒng):定期自動運行采集器,分析新產(chǎn)生的攻擊路徑,并及時向安全團隊告警。

- API與集成安全:確保安全工具自身的API安全,防止被攻擊者利用。與SIEM、SOAR平臺集成,實現(xiàn)自動化事件響應。

- 安全左移:在DevSecOps流程中,集成靜態(tài)/動態(tài)應用安全測試(SAST/DAST),并對第三方組件(如CS插件、開源庫)進行安全審查。

內(nèi)網(wǎng)安全是一個動態(tài)、立體的攻防對抗領(lǐng)域。從基礎(chǔ)的域信息收集(BloodHound),到深入的憑證操作與利用(Cobalt Strike及插件),再到擴展的移動終端(Android)安全,最后回歸到構(gòu)建安全能力的本源——安全軟件開發(fā)。未來的趨勢是將攻擊者的工具鏈(如信息收集、憑證分析、路徑發(fā)現(xiàn))轉(zhuǎn)化為防御者的自動化監(jiān)控、檢測與響應能力,實現(xiàn)從“被動防護”到“主動防御”再到“智能預測”的演進。只有將安全思維、工具與實踐深度融入網(wǎng)絡架構(gòu)與軟件開發(fā)的每一個環(huán)節(jié),才能構(gòu)筑起真正有韌性的內(nèi)網(wǎng)安全防線。

如若轉(zhuǎn)載,請注明出處:http://m.dnrymji.cn/product/28.html

更新時間:2026-01-07 02:45:39